Verteilung von Malware

Die Verteilung der Schadsoftware erfolgt über zwei Hauptkanäle, via E-Mail und via Webseiten:

• Sehr häufig und recht erfolgreich ist die Verteilung der Malware über "Malspam"-Wellen. Dabei wird die Schadsoftware als Anhang, z.B. als Makro in einer Worddatei oder einer ZIP-Datei, verschickt. Häufig wird das Dokument nicht mitgeschickt, sondern über einem Link auf eine Download-Seite referenziert. Dabei werden teilweise auch bekannte Plattformen wie Dropbox oder Sharepoint missbraucht.

• Ein Teil der Angreifer verwendet auch Drive-By-Infektionen durch kompromittierte Webseiten oder mit Hilfe von Werbung, die mit Malware verseucht wurde. Dabei platziert der Angreifer auf einer Webseite eine Weiterleitung auf einen anderen Server, auf dem ein Exploit-Kit platziert ist. Dieses sucht auf dem weitergeleiteten Gerät eine passende Verwundbarkeit und infiziert es so.

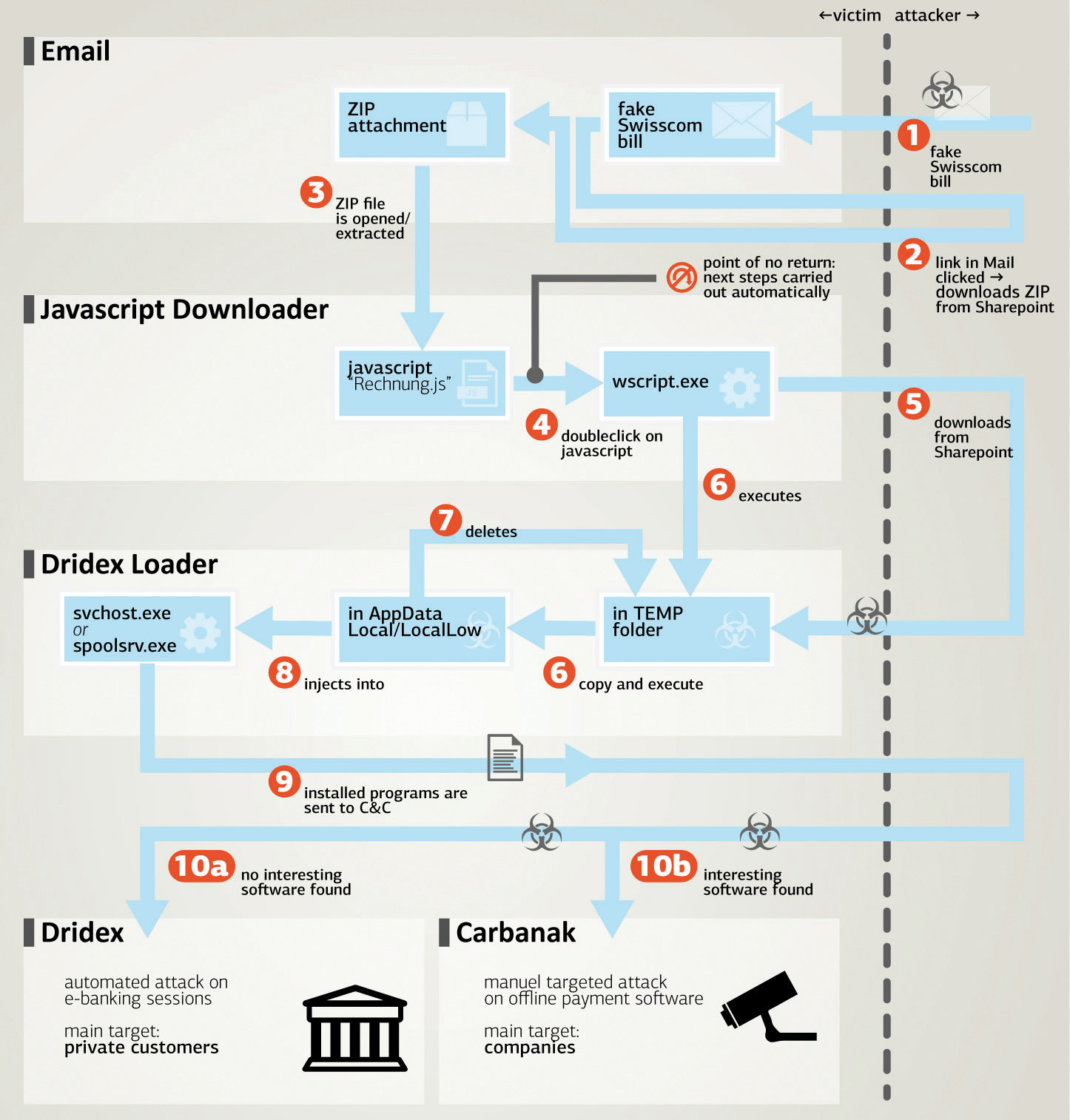

Ablauf einer Dridex-Infektion (Quelle: www.govcert.ch)

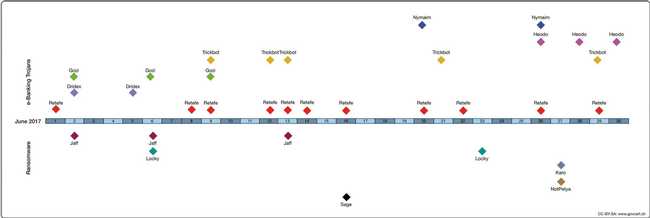

Timeline der verschiedenen Wellen im Juni 2016 (Quelle: www.govcert.ch)

Schädlinge in der Schweiz

Die Malware-Wellen folgen in sehr kurzen Abständen, oft innerhalb nur weniger Tage. Die untenstehende Grafik zeigt den Monat Juni und wie MELANI/GovCERT diese Wellen wahrgenommen hat.

In der Schweiz beobachten wir im Augenblick folgende Bankentrojaner, die zu grösseren Schäden führen:

• Dridex: Ein E-Banking Trojaner, der sehr weitentwickelt ist und auch KMUs angreift. Er verbreitet sich primär via Malspam. Dridex verfügt über die Möglichkeit, weitere Malware herunterzuladen um auch gezielt KMUs anzugreifen. Er detektiert Firmen, indem er auf dem infizierten System nach Offline-Banking Software sucht.

• Gozi: Ein E-Banking Trojaner, der in verschiedenen Varianten existiert und sich sowohl via Malspam wie auch mit Hilfe von Drive-By-Infektionen verbreitet. Gozi verfügt ebenfalls über die Möglichkeit, nach dem Vorhandensein von bestimmten Software-Produkten zu suchen und so einen Rückschluss auf die Umgebung zu ziehen.

• Retefe: Ein E-Banking Trojaner, der sich via Malspam verbreitet. Er installiert ein gefälschtes Zertifikat sowie einen Socks und TOR Client. Ausserdem manipuliert er Proxyeinstellungen. Dadurch kann er einen man-in-the-middle Angriff auf die Online Banking Session machen. Eine Variante von Retefe existiert auch für macOS.

• Trickbot: Ist – für die Schweiz – eine relativ neue Bedrohung. Wir haben 2017 beobachtet, dass seine Konfiguration auch Ziele in der Schweiz enthält. Er ist modular aufgebaut und wird laufend mit neuen Funktionen nachgerüstet.

Die oben stehende Zeitlinie zeigt die verschiedenen Wellen, welche im Juni 2016 aufgetaucht sind. Es ist deutlich zu sehen, dass aktuell Retefe sehr aktiv ist. Vor einem Jahr war es vor allem Dridex, der sehr grosse Schäden verursacht hat.

Die Landschaft der Bankentrojaner ist in einem konstanten Wandel, es kommen laufend neue Familien und Versionen dazu und verschwinden wieder. Darüber hinaus gibt es auch immer wieder finanzielle Schäden, die nicht durch Malware verursacht werden, sondern durch einfachen Betrug

("CEO Fraud").

Im Folgenden soll kurz das Verhalten von Dridex erklärt werden und wie diese Schadsoftware erfolgreich Firmen angreifen kann.

• Die Angreifer versenden – meist sehr gut gemachte – E-Mails mit der Malware im Anhang, getarnt z.B. als angebliche Rechnung.

• Dridex enthält eine Detektionsmöglichkeit für installierte Offline-Zahlungssoftware, wie z.B. Mammut, Crealogix oder Abacus.

• Ist kein solches Programm installiert, versucht Dridex allfällige Online-Banking-Sitzungen anzugreifen.

• Findet Dridex eine Offline-Zahlungssoftware, installiert der Angreifer zusätzliche Malware auf dem Gerät (Carbanak und weitere Werkzeuge).

• Mit Hilfe dieser Malware kann er – falls nötig – ein zweites Konto, welches Zahlungen bestätigen kann, übernehmen. Danach kann der Angreifer beliebige Zahlungen auslösen.

• Carbanak ist im Rahmen von gross angelegten Angriffen auf Banken in Osteuropa

bekannt geworden. Nun wird diese Malware ebenfalls bei Angriffen gegen KMUs eingesetzt. Darüber hinaus haben wir auch den Einsatz von

Mimikatz beobachtet. Mimikatz ist ein Werkzeug, um in einem Active Directory die Zugangsdaten der Benutzer zu stehlen.

Dridex hat zu sehr grossen Schäden in der Schweiz geführt, da die Zahlungslimite bei KMUs um ein Vielfaches höher sind als bei Privatkunden. Eine ausführliche Beschreibung des Invektionsvektors von Dridex findet sich auf dem

Blog von GovCERT.ch.

Schutzmöglichkeiten:

Endbenutzer:Es ist wichtig, dass die üblichen Sicherheitsvorkehrungen beachtet werden:

• Einspielen von Sicherheitsaktualisierungen.

• Einsatz von Antivirenprodukten und einer lokalen Firewall.

Diese Schutzmassnahmen alleine sind aber nicht mehr ausreichend. Aus diesem Grund kommt einer vorsichtigen Grundhaltung grosse Bedeutung zu:

• Unbekannte Dateien nicht öffnen, im Zweifelsfall auf einem anderen Kanal den Sender anfragen, ob er das Mail wirklich geschickt hat.

• Regelmässige Datensicherung auf mehreren Medien, wobei immer mindestens eines Offline (vom Computer getrennt) aufbewahrt werden muss.

• Infizierte Geräte sollten immer neu aufgesetzt werden.

• Prüfen Sie Zahlungsbestätigungen (MTANs, CrontoSign, etc.) immer aufmerksam, bevor Sie diese freigeben.

• Wählen Sie sichere Passwörter und verwenden Sie wo immer möglich eine Zwei-Faktor-Authentisierung

Weitere Hinweise sind auf den Webseiten von

MELANI und

SISA zu finden.

Firmen:Nebst den bereits aufgeführten Sicherheitsmassnahmen sollten Firmen zusätzlich folgende Schutzmassnahmen implementieren:

• Verwenden Sie immer einen dedizierten Computer für die Buchhaltung und das Bezahlen von Rechnungen. Dieser Computer darf nicht für das Surfen oder für E-Mails verwendet werden.

• Für das Bestätigen der Zahlungen sollte ein zweiter Kanal verwendet werden (z.B. CrontoSign).

• Entfernen Sie allfällige Hardware-Tokens (z.B. Smartcard) nach jedem Gebrauch vom Computer.

• Halten Sie Ihre Systeme und die darauf installierte Software aktuell.

• Verwenden Sie für das Management der Server eigene Geräte, die nicht für das Surfen oder Mailen verwendet werden.

• Blockieren Sie möglichst viele potentiell gefährliche Attachmenttypen auf den Mail-Gateways. Achten Sie darauf, dass diese Dateitypen auch blockiert werden,

wenn sich diese in ZIP-Dateien befinden.

• Als Standardprogramm für Javascript Dateien (.js) sollten Sie einen Texteditor konfigurieren (und niemals den Browser).

• Verwenden Sie ein Werkzeug um zu steuern, welche Benutzer welche Anwendungen ausführen dürfen (z.B. Windows AppLocker).

• Ebenfalls sehr wirksam ist der Einsatz von Mikrovirtualisierung oder das Surfen und Mailen über virtualisierte Desktopumgebungen oder Terminaldienste.

Weitere Hinweise sind auf den Websites von

MELANI,

GovCERT und dem

KMU Portal zu finden.

Sicherheit von Webseiten:Damit Ihre Website nicht von Angreifern missbraucht werden kann ist es sehr wichtig, das verwendete Content Management System (CMS) immer auf einem aktuellen Stand zu halten und es möglichst gut abzusichern. MELANI hat dazu ebenfalls

einige Tipps bereitgestellt.

Einfluss auf das Risikomanagement einer Firma

Malware hat einen starken Einfluss auf das Risikomanagement einer Firma und zwar auf verschiedenen Ebenen. Die folgenden Stichworte stellen keinesfalls eine komplette Auflistung aller Risiken dar, können aber als Einstiegspunkt für die interne Risikoanalyse in einer Firma dienen.

Im Bereich der Verfügbarkeit und Integrität der Daten muss die Ransomware-Problematik aktuell als eines der zentralen Risiken geführt werden. Ein kompletter Verlust aller Kundendaten kann für ein Unternehmen das Ende bedeuten.

Bankentrojaner führen zu einem Risiko im finanziellen Bereich, das besonders für KMUs durchaus existenzbedrohend sein kann, wenn keine Gegenmassnahmen getroffen werden.

Firmen im Hochtechnologiebereich oder Firmen, welche Support für Hochtechnologiefirmen oder staatliche Organisationen anbieten, sowie für NGOs im Menschenrechtsbereich sind einem erhöhten Risiko ausgesetzt, ins Visier von staatlichen oder parastaatlichen Angreifern zu gelangen.

Da Malware sich sehr dynamisch entwickelt, gilt dasselbe für die Adaption der Bedrohungen durch das Risikomanagement. Es ist von grosser Wichtigkeit, dass die Risikoeinschätzung und die Gegenmassnahmen regelmässig (z.B. jährlich) überprüft und angepasst werden.

Der Autor

Reto Inversini, CISA, CISM, CGEIT, CISSP, erhielt seinen Master of Science in Geographie / Klimatologie an der Universität Bern. Er studierte danach Information Technology an der Software Schule Schweiz. Er arbeitete für Amnesty International als Network Engineer und für das Bundesamt für Informatik und Telekommunikation als Security Architect. Aktuell ist er beim Informatiksteuerungsorgan des Bundes in einer Doppelrolle als Informatiksicherheitsbeauftragter des Bundes und als Technischer Analytiker für MELANI/GovCERT tätig. Daneben unterrichtet Reto Inversini an der Berner Fachhochschule in den Bereichen Netzwerk und Sicherheit.