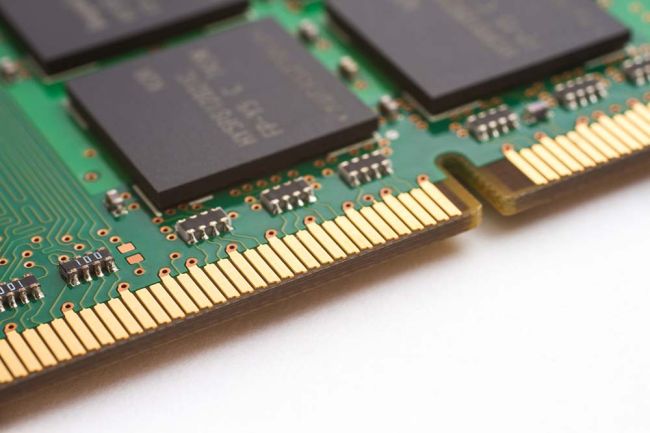

Ein ETHZ-Forschungsteam unter der Leitung von Kaveh Razavi hat, zusammen mit Kollegen der Vrije Universiteit Amsterdam und von Qualcomm, prinzipbedingte Schwachstellen in DRAM-Speichermodulen entdeckt, wie die

ETH mitteilt. Die Forschungsergebnisse wurden zur Publikation auf einer renommierten Sicherheitskonferenz akzeptiert, und das Nationale Zentrum für Cyber-Sicherheit (NCSC) hat dafür die CVE-Nummer

CVE-2021-42114 vergeben – eine Premiere für die Schweiz. Auf der üblichen Schweregrad-Skala von 1 bis 10 wird die Schwachstelle mit 9 eingestuft.

Im Kern des neu entdeckten Lecks liegt das seit Jahren bekannte Problem Rowhammer beziehungsweise das grundsätzliche Problem, dass DRAM-Speicher mehr als zehnmal pro Sekunde aufgefrischt werden muss, sonst gehen die gespeicherten Daten verloren. Ein Datenbit wird dabei durch ein Transistor/Kondensator-Paar repräsentiert, und bei der Aktivierung einer Speicherreihe können Kondensatoren einer Nachbarreihe an Ladung verlieren.

Angreifer können dies ausnutzen und durch wiederholtes Aktivieren ("Hämmern") einer Speicherreihe in einer benachbarten Reihe Bitfehler generieren und so allenfalls ohne Ausnutzen einer softwarebedingten Schwachstelle Zugriff auf abgeschirmte Bereiche erhalten. Das Problem wird mit der zunehmenden Speicherdichte der DRAMs immer bedeutender. Die Speicherhersteller bauen deshalb Abwehrmassnahmen in ihre Bausteine ein, um aussergewöhnlich hohe Aktivierungsfrequenzen zu erkennen und die angegriffene Speicherreihe frühzeitig aufzufrischen.

Das Forschungsteam um Razavi hat nun entdeckt, dass diese Abwehrmassnahmen nur einfache Angriffe erkennen und bei komplexeren Angriffsmustern wie einer Attacke von zwei benachbarten Reihen aus versagen. Anhand eines eigens entwickelten Programms namens Blacksmith, das dauernd komplexe "Hämmer-Muster" generiert, haben die Forschenden 40 verschiedene DRAM-Module getestet und in jedem einzelnen Fall ein Muster entdeckt, das Angriffspotenzial birgt. Das Fazit: Bis die Chiphersteller neue Abwehrmassnahmen gefunden und implementiert haben, werden Computer für Rowhammer-Angriffe anfällig bleiben. Mit der Blacksmith-Software und weiteren Programmen sollen die Speicherhersteller bei der Entwicklung neuer Massnahmen unterstützt werden.

(ubi)